Qualys には、Qualys Cloud Platform で有益な脆弱性情報を導き出すための Real-time Threat Indicators(RTI)が統合されています。Qualys は脆弱性シグネチャ開発に優先順位を付けるため、長年にわたり内部使用向けに多数の RTI を収集してきましたが、現在、お客様にも公開しています。

Real-time Threat Indicators は、脆弱性ごとに収集されるデータポイントです。これは、複数の信頼できるデータソースから集約された、正確かつタイムリーで実行に役立つ情報であり、膨大なセキュリティアラートに優先順位を付けて絞り込むためのものです。現在提供されている Real-Time Threat Indicator(RTI)は次のとおりです。

「High Data Loss」 - 悪用に成功すると、ホストで大量のデータ損失が発生します。 |

「High Lateral Movement」 - 攻撃者が 1 つのマシンの侵害に成功した後、ネットワーク内の他のマシンも侵害する可能性が高い状況です。 |

「Wormable」 - ワームの侵入を許す脅威がこの脆弱性に関連付けられています。ユーザの介入がなくても拡散するマルウェアである“ ワーム ”で脆弱性が利用される可能性があります。 |

「Denial of Service」 - 悪用に成功すると、サービス不能(DoS)が発生します。 |

「Patch Not Available」 - ベンダが公式の修正を提供していません。 |

「Privilege Escalation」 - 悪用に成功すると、攻撃者は昇格した権限を取得できます。 |

「Unauthenticated Exploitation」 - この脆弱性の悪用では、認証を必要としません。 |

「Remote Code Execution」 - 悪用に成功すると、攻撃者は対象のシステムや対象プロセスで任意のコマンドやコードを実行できます。 |

「Active Attacks」 - アクティブな攻撃が確認されました。この情報は、マルウェア、エクスプロイトキット、ベンダからの通知、US-CERT、その他の同様の信頼できる情報源から取得されます。さらに、ベンダから入手可能なパッチがない場合、「Zero Day」の RTI も追加されます。 |

「Malware」 - マルウェアがこの脆弱性に関連付けられています。 |

「Zero Day」 - アクティブな攻撃が確認されており、ベンダからパッチが提供されていません。ベンダからパッチが提供されていないことに加えて、アクティブな攻撃であることがこの RTI の前提条件となります。脆弱性がアクティブな攻撃を受けていない場合は、ベンダからパッチが提供されていなくても、この RTI は設定されません。パッチが入手できるようになると、RTI 属性「Zero Day」が削除されるため、ユーザは、盛んに悪用され、かつ公式のパッチが提供されていない脆弱性の修正に専念できるようになります。 |

「Public Exploit 」 - 悪用の知識が既知であり、実際の悪用コードが公開されています。アクティブな攻撃につながる可能性が非常に高い状況です。この属性は、例えば、PoC 悪用コードが Exploit-DB、Metasploit、Core、Immunity などのエクスプロイトベンダから入手できる場合に設定されます。この RTI は、必ずしもアクティブな攻撃が確認されたことを示すわけではありません。 |

「Predicted High Risk」 -予想される高リスクがこの脆弱性に関連付けられています。機械学習を利用して、悪用されていない脆弱性を優先順位付けするかどうかが決定されます。 |

「Easy Exploit」 - 攻撃の実行が容易で、攻撃する際のスキルや詳細な情報が必要ありません。 |

「Exploit Kit」 - エクスプロイトキットがこの脆弱性に関連付けられています。エクスプロイトキットは、通常、クラウドベースのツールキットで、マルウェアの作成者が脆弱なブラウザやプラグインを特定し、マルウェアをインストールする際に役立つものです。ユーザは、Angler、Nuclear、Rig などのエクスプロイトキット名で検索することもできます。 |

「Wormable」 - ワームの侵入を許す脅威がこの脆弱性に関連付けられています。ユーザの介入がなくても拡散するマルウェアである“ ワーム ”で脆弱性が利用される可能性があります。 |

「Solorigate Sunburst」 - クライアントの環境と、侵害を受けたバージョンの SolarWinds Orion のセキュリティをテストするために、Solorigate Sunburst は、FireEye の Red Team ツールによって使用されるすべての CVE と関連付けられています。 |

「Ransomware」 - この脆弱性は、ランサムウェアが配置された攻撃ベクトルによって悪用されています。つまり、この脆弱性は既知のランサムウェアと関連付けられています。 |

「CISA Exploited」 - CISA は、実際に悪用されていて一般によく知られている脆弱性のカタログを管理しており、優先度に応じて影響を受けるシステムにパッチを適用するよう組織に助言しています。この RTI は、脆弱性が CISA カタログおよび CVE と個々の QID とのマッピングに.関連付けられていることを示しています。 |

Qualys は、独自の調査と複数の外部ソースから RTI 情報を収集しています。世界各地の Qualys エンジニアチームが、RTI データポイントを常に監視、追跡しています。これには、攻撃、エクスプロイト、エクスプロイトキットに関する情報が含まれます。また、Qualys のエンジニアはこの情報を分析して、ラテラルムーブメントなどの RTI 属性を決定しています。Qualys は、提携している CORE Security、Immunity Inc、TrendMicro などの企業から情報を収集し、関連付けています。

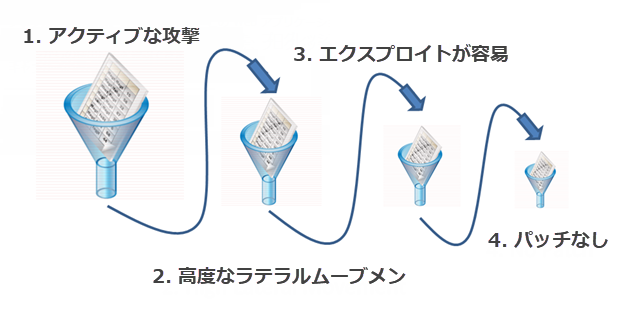

Real-time Threat Indicators の使用法はいくつもあります。単独で使用することも、複数を段階的に接続してフィルタとして使用することもできます。例えば、Bob の組織で 10,000 件の QID が検出された場合、複数の RTI を段階的に使用することで取り組みに優先順位を付けることができます。また、脆弱性がアクティブな攻撃を受けており、ラテラルムーブメントのリスクが高く、悪用が容易であるにもかかわらず、パッチが入手できない場合は、回避策や代わりの防御策を提供することができます。

4 つの Real-time Threat Indicators を使用した優先順位付けの例。表示

Real-time Threat Indicators は今後追加される予定です。Qualys は、現在、追加の Real-time Threat Indicators をいくつか作成中です。